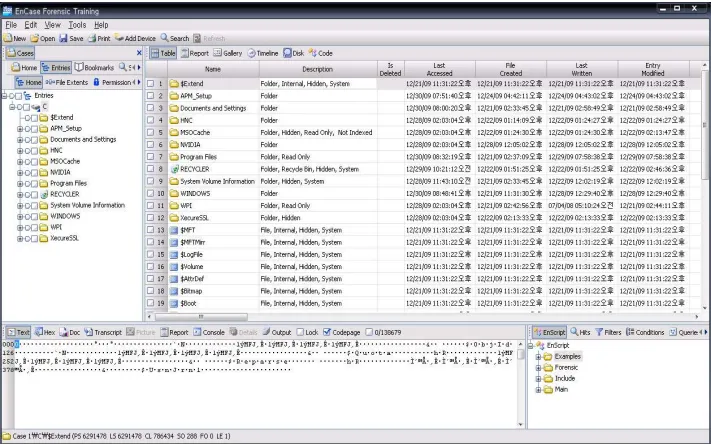

디스크 브라우징 기술

기본적인 증거 분석 대상은 확보한 저장 매체

•

복제한 디스크 사본, 디스크 이미지 파일

•

USB 드라이브, CD 등의 저장 매체에서 생성한 이미지 파일

디스크 브라우징(Disk Browsing)

•

저장매체 또는 하드디스크 이미지의 내부 구조와 파일 시스템을 확인하고, 파일시스템 내부에 존재하는 파일에 대응되는 응용 프로그램의 구동없이 쉽고 빠르게 분석할 수 있도록 하는 기법

•

복제한 이미지를 사용자가 수동으로 마운팅해서 열람할 필요가 없어 분석 시간을 줄일 수 있음

•

디스크 브라우징 도구

EnCase, FTK, Final Forensic 등

기본적인 디스크 브라우징 기능

•

파일 시스템의 구조를 확인하고 메타데이터를 출력

•

각 파일과 관련된 정보들 (생성ㆍ수정ㆍ접근 시간, 해쉬값, 시그니처, 저장 위치 등)을 파악

•

검색, 타임라인 분석, 미리보기 기능 등

•

파일 확장자 변경 여부, 암호 파일 등을 확인할 수 있으며, 복구 가능한 삭제 파일과 비할당 영역에 있는 파일 파편들을 검

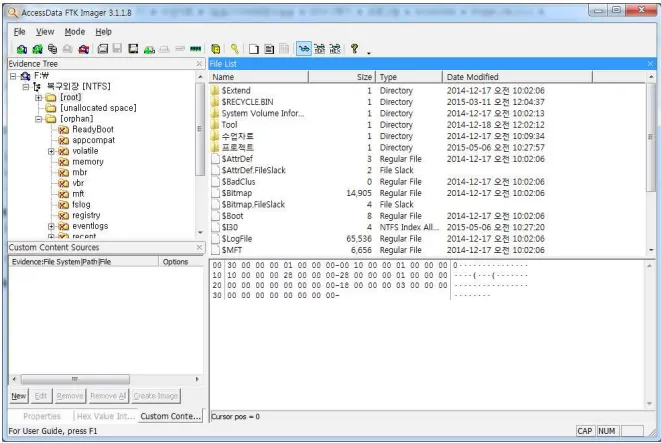

FTK 디스크 브라우징 기능

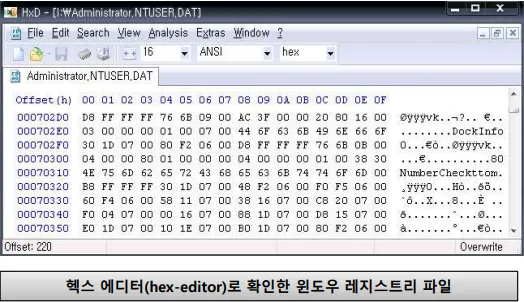

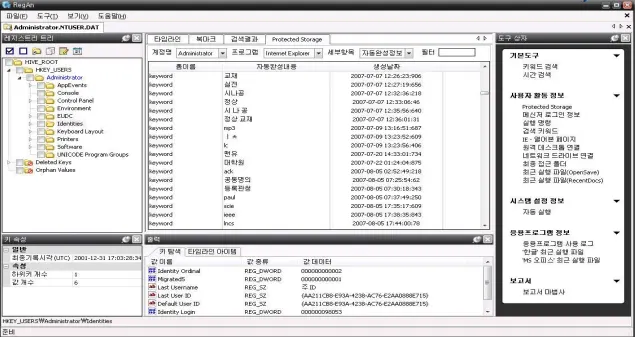

데이터 뷰잉 기술

•

파일 포맷이 있는 데이터를 가시적으로 확인할 수 있도록, 디지털 데이터의 구조를 파악해서 시각적으로 정보를 출력하는 기술

•

헥스 에디터를 사용하기도 하지만, 좀더 효과적인 분석을 하기 위해서는 개선된 데이터 뷰잉 기술 필요

•

레지스트리 파일을 헥스 에디터(hex-editor)만으로 분석하기 힘든 단점을 보완하기 위해, 이를 가공해서 사용자가 편리하게 분석할 수 있도록 도와주는 RegAn

•

미리보기 기능

문서, 사진 파일 등의 다양한 파일을 찾아낸 뒤, 개별적으로 응용프로그램을 실행하여 열람하지 않고 EnCase와 같은 도구로 한번에 볼 수 있도록 해주는 기능

검색 기술

검색 기술의 필요성

•

저장매체가 대용량화 됨에 따라 수집되는 디지털 데이터의 양도 매우 많아지고 있어, 사건의 단서나 증거를 찾는 것은 점차 어려워짐

•

사건과 관련된 자료들을 선별하기 위한 검색 기술 개발이 필요함

포렌식 조사/분석은 연속되는 검색의 반복

•

모든 파일들의 키워드, Signature에 대해 검색을 반복해야 함

•

잘 알려진 파일은 검색 대상에서 제외하고, 주목해서 검색할 대상을 선정하여, 검색 범위를 축소하는 것이 중요함

•

발전된 형태의 검색기술을 사용하여 조사/분석 단계에 투입되는 시간 비

용을 줄일 수 있어야 함

검색 기술의 종류

일반 검색 (키워드 검색)

•

파일 또는 저장매체 전체를 대상으로 특정 키워드를 입력하여 검색

•

키워드 검색을 통해 필요한 증거를 찾기 위해서는 텍스트 인코딩, 대ㆍ소문자 등의 사항을 고려해야 함

•

같은 키워드라도 인코딩 방식에 따라 전혀 다른 값이 되기 때문에 찾고자하는 키워드의 형태를 결정해서 검색을 수행

•

파일이름, 속성, 내부 문자열/코드 값, 시그니쳐 등을 선정하여 목적 파일을 쉽고 빠르게 찾는 기술 (String, Index Search)

•

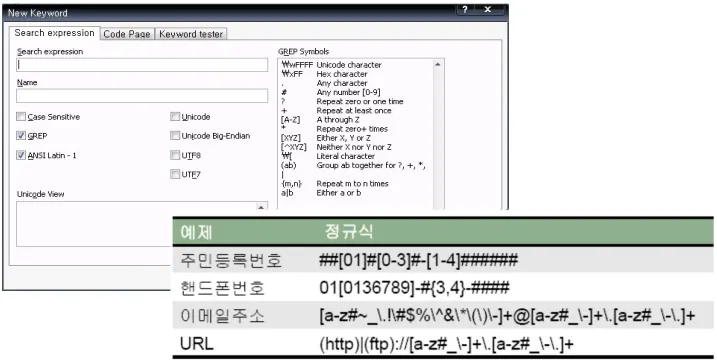

GREP(Globally Find Regular-Expression and Print)

◦

Unix 계열의 운영체제에서 검색을 위해 사용자가 정의할 수 있는 표현 명령어

◦

정규 표현식을 사용해서 다양한 형태의 키워드를 하나의 식으로 설정 가능

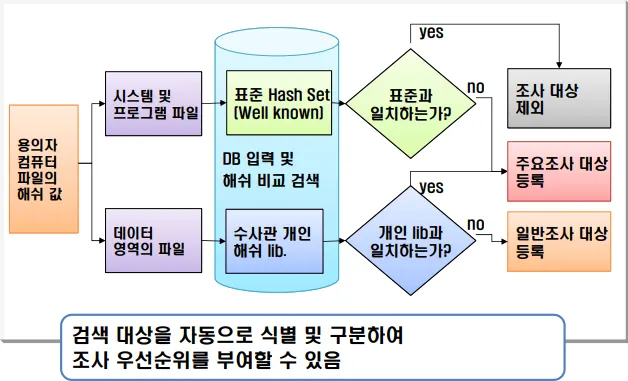

해쉬 검색

•

기존에 구축된 알려진 파일의 해쉬 셋(Reference Data Set)을 사용하여,조사 분석 대상을 식별하고 검색 수준을 선정할 수 있는 기술

•

NIST-NSRL(National Software Reference Library) : https://www.nist.gov/itl/ssd/software-quality-group/national-software-reference-library-nsrl

◦

美 NIST 산하 CFTT에서 제공하는 국가 표준 참조 데이터

◦

Justice's National Institute of Justice (NIJ)의 지원

◦

NSRL의 목적

▪

범죄에 사용되는 컴퓨터 파일의 식별 자동화

▪

증거에 포함된 파일 조사를 효율적으로 지원

◦

NSRL의 세부 내용

▪

다년간 각종 S/W 및알려진 파일을 수집, 이에 대한정보와 hash 값을 DB 목록화

(TOTAL 50,121,818 files, 15,722,076 unique hash values)

▪

전세계 8천여 개 S/W, 35개국 언어 OS의 참조데이터 셋(RDS:Reference Data Set) 구축

◦

NSRL 활용방안

▪

용의자 컴퓨터내의 파일내용과 NSRL 목록을 비교 분석, 알려진 파일을 쉽게 식별하여 조사 범위 집중 가능

▪

수사관은 평소 표준 참조 데이터를 입수하거나 제작하여 분석·조사 과정을 효율적으로 체계화하여야 함

슬랙 검색

•

파일 시스템의 잉여 공간에 남아있는 기존 파일들의 조각 정보를 찾아내는 기술

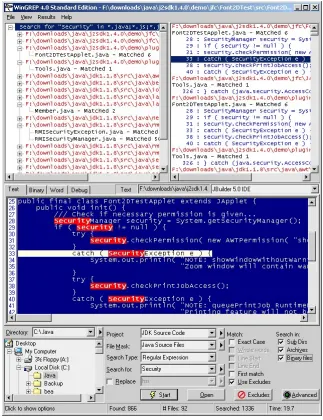

파일 및 문자열 검색

•

검색 작업은 지속적으로 이루어지므로포렌식 전문 검색 도구를 쓰는 것이 유용함

•

WinGREP Search Tool (HurricaneSoftware )

◦

다중 디렉토리를 포함, 제외검색

◦

키입력을 최소화한 사용자 인터페이스

◦

미리보기 기능

◦

압축/바이너리 파일에 대한 검색 기능

◦

PDF/MS-Office 파일 검색 기능

인덱스 기반 검색 기술

•

새로운 검색 기술의 필요성

◦

데이터의 대용량화

▪

하드디스크 기술 발달로 대용량 하드디스크 시판

▪

문서, 그림, 동영상의 다양한 데이터를 인터넷으로공유함으로써 조사에 필요한 데이터 량이 크게 증가

▪

OS와 응용 프로그램의 크기 증가 등

◦

소요 시간의 증가

▪

대용량 데이터를 수집하고 분석하는데 많은 시간이 소요됨

▪

컴퓨터 처리 속도 증가에 비해 처리할 데이터는 엄청나게 증가함

•

해결방안

◦

디스크 이미지에 대한 인덱스를 생성하여 데이터를 빠르게 검색

일반 분석

타임라인 분석

•

디지털 데이터의 시간 정보는 범죄 사실을 규명하기 위해 매우 중요한 정보

•

파일 시스템 상에 저장되는 파일의 시간 정보, 파일 내부의 메타데이터에 저장되는 시간 정보 등 다양한 곳에 저장되어 있는 시간 정보를 이용,타임라인(Timeline)을 구성함으로써 시스템 사용자의 행위를 추적할 수 있음

통계 분석

•

파일 종류 별 통계 분석으로 사용자의 컴퓨터 사용 수준을 파악할 수 있으며 시스템의 주요 사용 목적을 추측할 수 있음

•

Miranda의 파일 별 통계 분석으로, 현재 파일 시스템에는 멀티미디어(화상, 동영상 등)와 문서 파일이 많이 존재한다는 것을 확인할 수 있음

로그 분석

로그(LOG)란?

•

시스템에 접속한 사용자의 행위 및 시스템의 상태를 주기적으로 저장해 놓은 기록

•

로그를 이용하여 외부 침입의 흔적과 사용자가 어떠한 명령어를 사용했는지, 그리고 시스템이 처리한 업무와 에러 등의 정보 등을 파악

•

서버 시스템의 침해사고조사와 같은 경우 가장 기본적으로 행해지는 분석 중의 하나

로그의 종류

•

Unix 시스템 계열 로그, Windows 계열 로그, 웹(Web) 로그 등

•

시스템의 종류에 따라 특별한 설정 없이 기본적으로 생성되는 로그가 있는 반면, 사용자의 설정이 있어야만 생성되는 로그도 존재

•

조사자는 각 시스템의 기본 로그와 그렇지 않은 로그의 분석 방법을 숙지해야 함

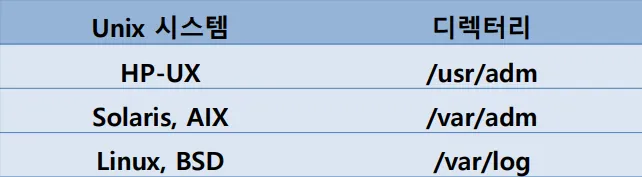

Unix 시스템 로그 분석

시스템 별 로그 디렉터리

로그 파일의 종류 및 기본 기능

파 일 명 | 기 능 |

acct 또는 pacct | 사용자별로 실행되는 모든 명령어를 기록 |

aculog | 다이얼-아웃 모뎀 관련 기록(자동 호출 장치) |

lastlog | 각 사용자의 가장 최근 로그인 시간을 기록 |

loginlog | 실패한 로그인 시도를 기록 |

messages | 부트 메시지 등 시스템의 콘솔에서 출력된 결과를 기록하고 syslog에 의하여 생성된

메시지도 기록 |

sulog | su 명령 사용 내역 기록 |

utmp | 현재 로그인한 각 사용자의 기록 |

utmpx | utmp 기능을 확장(extended utmp), 원격 호스트 관련 정보 등 자료 구조 확장 |

wtmp | 사용자의 로그인, 로그아웃 시간과 시스템의 종료 시간, 시스템 시작 시간 등을 기록 |

wtmpx | wtmp 기능 확장 (extended wtmp) |

vold.log | 플로피 디스크나 CD-ROM과 같은 외부 매체의 사용에서 발생하는 에러 기록 |

xferlog | FTP 접근 기록 |

Windows 시스템 로그 분석

이벤트 로그

•

indows는 기본적으로 이벤트(event) 로그를 시스템 운영 전반에 걸쳐

서 저장

•

조사자는 이벤트 로그의 분석을 통해 해당 시스템의 전반적인 동작을 알

수 있으며, 증거 자료를 획득할 수도 있음

이벤트 로그의 위치

•

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Eventlog

이벤트 로그의 종류

•

응용프로그램 로그

◦

응용프로그램이나 기타 프로그램의 동작에 대한 이벤트가 저장되며,

기록되는 이벤트는 소프트웨어 개발자에 의해 결정

•

보안 로그

◦

유효하거나 유효하지 않은 로그온 시도 및 파일 생성, 열람, 삭제 등

에 관련된 이벤트를 기록

•

시스템 로그

◦

Windows 시스템 구성요소가 기록하는 이벤트로 시스템 부팅 시 드

라이버가 로드 되지 않는 경우와 같이 구성요소의 오류를 기

이벤트 정보

•

이벤트 헤더 정보

정 보 | 의 미 |

날 짜 | 이벤트가 발생한 날짜 |

시 간 | 이벤트가 발생한 시간 |

사 용 자 | 이벤트를 발생시킨 사용자의 이름 |

컴 퓨 터 | 이벤트가 발생한 컴퓨터의 이름 |

원 본 | 이벤트를 기록한 소프트웨어 (이벤트가 일어난 프로세스) |

이벤트ID | 해당 원본의 특정 이벤트 유형을 식별하는 번호 |

범 주 | 이벤트의 원본에 의한 이벤트 분류로 주로 보안 로그에서 사용됨 |

종 류 | 이벤트 심각도의 분류로 오류, 정보, 경고, 성공, 감사, 실패 감사로 분류 |

•

이벤트 정보의 종류

이벤트 유형 | 설 명 |

오 류 | 데이터 손실이나 기능 상실 같은 중대한 문제로 시스템을 시작하는 동안 서비스가 로드 되지 못했을 경우와 같은 이벤트 기록 |

경 고 | 시스템에 문제가 발생할 수 있는 문제를 미리 알려 주는 이벤트로 디스크 공간이 부족할 때와 같은 이벤트 기록 |

정 보 | 응용 프로그램, 드라이버 또는 서비스가 성공적으로 수행되었음을 설명하는 이벤트 |

성공감사 | 사용자가 시스템에 성공적으로 로그온 했을 경우와 같이 보안 이벤트가 성공했음을 나타냄 |

실패감사 | 사용자가 시스템에 로그온 실패했을 경우와 같이 보안 이밴트가 실패했음을 나타냄 |

웹 로그 분석

웹 로그 정보

로그정보 | 설 명 |

Host | 클라이언트의 호스트 이름이나 IP 주소 |

Authuser | 시스템에 인증이 필요한 경우 사용자이름 기록 |

Date | 접속한 시간과 날짜 기록 |

Request | 클라이언트가 요청한 메시지 |

Status | 요청한 것에 대한 서버의 처리사항(상태코드) |

Bytes | 전송된 Bytes의 크기(헤더제외) |

웹 로그 분석도구

•

•

•

시각화 기술

•

추상적인 자료를 사람이 인지할 수 있는 형태로 만드는 과정을 의미

•

제한된 시간에 많은 정보를 처리할 수 있으며 이해하기 쉬운 자료를 생산함

•

조사자의 숭련도에 많이 의존하며 정밀한 분석을 하기는 어려움

안티 포렌식 대응 기술

안티 포렌식 정의

•

포렌식 기술에 대응하여 자신에게 불리하게 작용할 가능성이 있는 증거물을 차단하려는 일련의 활동

•

과거에는 증거가 될 수 있는 자료들을 수동으로 처리하였지만, 최근에는 추적 및 증거물 획득을 원천적이고 자동화된 방법으로 막아주는 전문 제품들이 등장하고 있다

안티 포렌식 기법

•

주로 데이터 암호화 등을 통한 복구 기법 회피, 중요 증거 데이터의 증거 자동 삭제, 데이터 은닉 제품 등이 있음

•

데이터 영구 삭제

◦

Disk Wiping, Degausser

◦

증거 자동 삭제

•

데이터 암호화

◦

압축파일, 문서파일 등의 암호화 등

•

데이터 은닉

◦

스테가노그래피

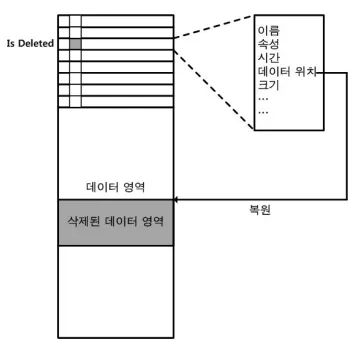

삭제 데이터 복구 기술

•

삭제 파일 복구 기술의 필요성

◦

비할당 영역에서 삭제 파일을 복구함으로써 심도 있는 컴퓨터 사용 흔적 조사가 가능

◦

용의자 및 범죄자는 증거 인멸을 위해 저장 매체를 물리적으로 파괴, 훼손하거나 디지털 증거를 삭제할 가능성이 높으므로, 이를 원래의 상태로 복구하는 기술이 필요함

•

파일시스템의 영역

◦

메타데이터 영역 : 파일의 이름, 만든이, 날짜, 크기 등을 저장

◦

데이터 영역 : 파일의 실제 데이터 스트림 저장

•

저장매체 복구 기술

◦

물리적 복구 : 저장매체의 물리/전자적 복구. 물리적 또는 전자적 단/합선으로 훼손된 저장매체를 정상 상태로 복구하는 기술

◦

논리적 복구 : 삭제/훼손된 파일 및 파일 시스템을 복구하는 기술

•

하드디스크의 추상적 구조

◦

삭제된 파일은 복구가 가능하기 때문에 완전 삭제 기술을 사용함

◦

완전 삭제 기술(Wiping)이 증거를 인멸하는 기술로 사용되고 있음

◦

이를 복구할 수 있는 대책은 없음

◦

완제 삭제 도구의 설치 흔적, 사용 흔적으로부터 증거 인멸 시도를 파악할 수 만 있음

◦

즉, 데이터 복구 기술 (포렌식 기술)에 Wiping(안티 포렌식)으로 대응!

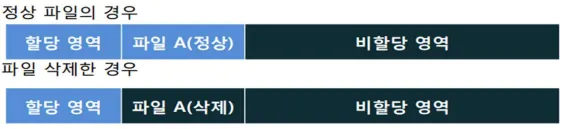

삭제 파일 복구 기법

•

파일시스템 메타데이터 기반 복구

◦

파일의 메타 데이터의 ‘삭제 플래그’ 를 참조하여 복구

◦

파일 삭제 시 데이터 영역이나 메타데이터 영역을 덮어쓰지 않기 때문에 가능

◦

다른 파일로 덮이지 않았다면 복구 가능

•

파일 시스템 정보를 얻을 수 없는 경우의 복구

◦

파일 시스템에서 얻을 수 있는 정보 없이 ‘파일 자체 정보’ 기반 복구

▪

즉, 파일의 고유한 특성이 있는 파일만 복구 가능

◦

연속적으로 존재하는 파일에 대한 복구는 대부분 가능, 조각난 경우는 어려움

◦

추출된 파일이 올바른 파일이라는 보장이 없음

파일 시스템 - 슬랙 공간

•

파일시스템

◦

디스크 드라이브에 파일을 저장하고 탐색이 용이하도록 설계된 관리 시스템

◦

FAT(FAT12, FAT16, FAT32, exFAT), NTFS, HFS/HFS+, HPFS

◦

Ext2, Ext3, ISO 9660, ZFS, VxFS, Journaling file system, versioning file system

•

슬랙공간

◦

Slack Space : 디스크에서 뜻하지 않게 낭비되는 공간

◦

Sector(RAM) Slack : 섹터단위(512 bytes)로 접근하는 디스크의 특성에 따른 낭비

◦

File Slack : Cluster, Block 단위로 저장되는 특성에 따른 낭비

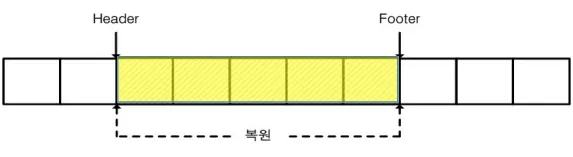

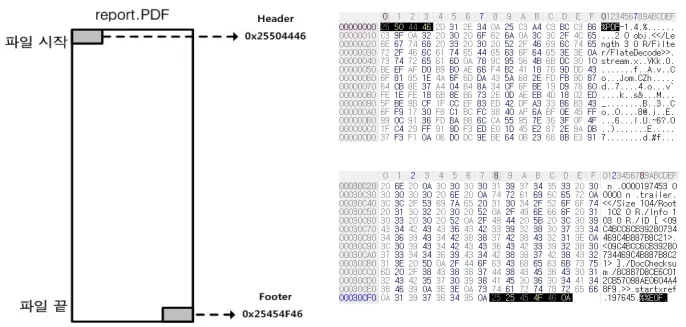

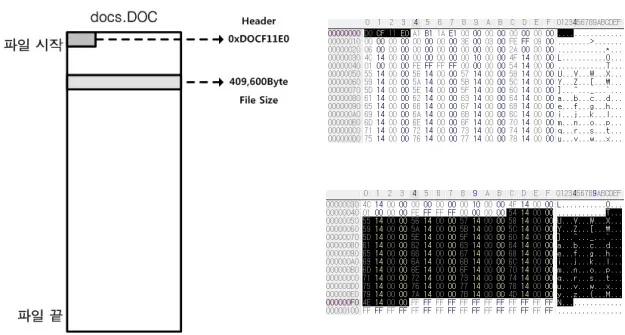

파일 카빙 기법

•

파일의 Header와 Footer 정보

◦

일부 파일은 파일의 시작과 끝을 알 수 있는 고유한 Header와 Footer를 가짐

◦

PDF, GIF. PNG, JPG, ALZ, ZIP, RAR, MPG …

•

파일의 Header와 File size 정보

◦

일부 파일은 파일의 시작과 크기를 알 수 있는 정보를 포함하고 있음

◦

DOC, ODT, ODS, BMP, AVI, ASF, WAV …

•

파일이 연속적이지 않고 조각난 경우

◦

조각난 파일이 생성되는 이유

▪

파일을 저장할 충분한 연속 공간이 없을 경우

▪

기존 파일에 데이터가 추가될 때, 파일의 후반부 영역에 할당되지 않은 영역의 크기가 충분하지 않은 경우

◦

파일 포맷의 특성을 이용한 여러 복구 방안이 연구 중

◦

Pattern 인식, 통계 분석

데이터 암호화

정의

•

Zip, Rar 등과 같은 압축파일에 암호화 기법을 적용하여, 증거확보를 어렵게 함

•

MS 오피스 및 한글 파일 등과 같은 문서를 암호화하여, 정보를 은폐하는데 활용되고 있음

TrueCrypt

•

오픈 소스 디스크 암호화 도구

◦

Windows XP/2003/Vista/2008, Mac OS and Linux

•

다니엘 댄타스(Daniel Dantas)는 브라질 정부로부터 금융 범죄의 혐의를 받고 있은 은행가로 경찰은 TrueCrypt를 사용하여 암호화한 5 개의 하드 드라이브를 압수하여 FBI에 분석을 의뢰하였으나 12개월 의 분석 후에도 해독을 실패, 세계적인 관심을 끌게 되었음

•

윈도우와 리눅스를 포함한 많은 플랫폼을 지원

•

포렌식 조사자는 이 프로그램에 의해 암호화된 데이터를 갖고 있는 지 확인해야 하지만 패스워드 없이 복구는 거의 불가능!

•

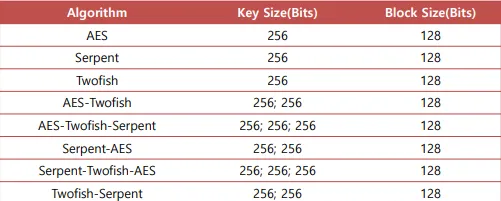

지원 알고리즘

•

기능

◦

가상 디스크 암호화 : 파일 형태의 암호화 데이터를 볼륨으로 가상 마운트

◦

스토리지 암호화 : USB, Hard Disk 볼륨을 암호화

◦

OS가 설치된 파티션 암호화

◦

복호화 기능을 가진 CD로 부팅하여 인증 (pre-boot authentication)

.gif&blockId=11b00c82-b138-8050-a58b-dcbceda2ef8f)