Layer 기준

•

Network, Transport, Application

구현방식

•

Software, Hardware

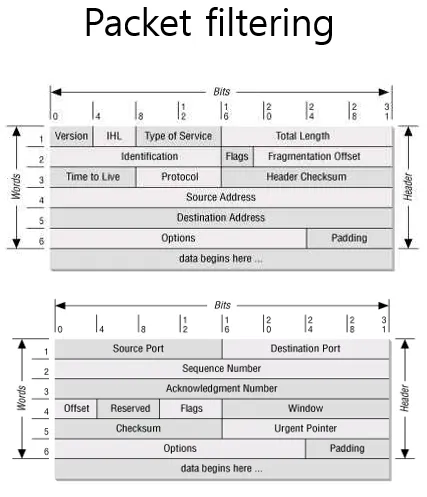

Packet filtering

•

Network, Transport 계층

◦

IPv4, ICMP, TCP, UDP etc…

•

IP 데이터 그램 필터링

◦

출발지 등의 주소, 목적지 주소

•

TCP 세그먼트 필터링

◦

서비스 Port 번호

•

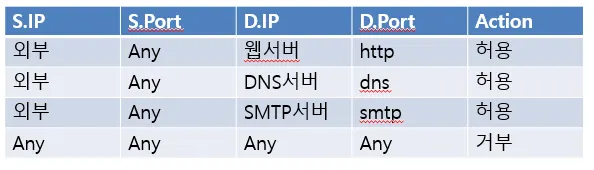

규칙 테이블

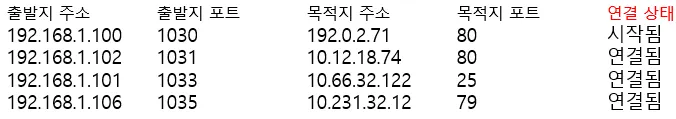

Stateful inspection

•

상태 기반 감시

◦

패킷 필터 + 연결상태 관리

◦

전송계층에 대한 심층 분석(Deep Inspection)

◦

기본적인 침입탐지 기술 적용

▪

명령어 반복 실행

▪

선행하는 명령어 없이 예측하지 않는 명령어

▪

인수 Data validation

•

상태 관리 테이블

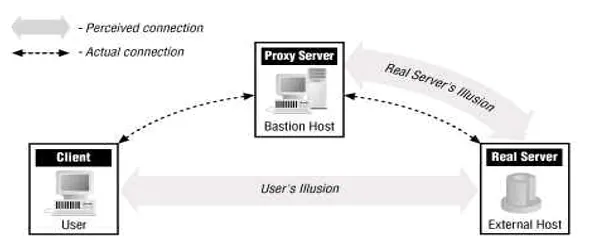

Application-Proxy Gateway

•

OSI Application Layer 에서 동작

•

해당 서비스 별로 별도의 gateway 존재

•

Packet의 Data 영역(Payload)까지 분석

◦

로그 저장에 따른 모니터링 가능

•

매우 높은 보안 정책의 실현

•

예제

◦

메일의 첨부파일 여부 판단 가능

◦

메신저 포트 차단 가능

◦

특정 App프로토콜의 명령어 사용 제한 가능

◦

동적 웹 페이지 차단 가능

◦

바이러스 검사 기능 연동 가능

•

장점

◦

보다 높은 수준의 보안 정책 구현

◦

높은 수준의 Auditing, Logging 가능

◦

강력한 인증 기능 제공

◦

주소 변조 공격 탐지 성능 우수

•

단점

◦

동작에 따른 부하 유발

▪

처리 성능 고려

▪

높은 대역폭이나 실시간 어플리케이션 제한

◦

전용 gateway에 따른 application의 유연성 부족

◦

하드웨어 의존적

Circuit-Level Gate

== Application Gateway

Hybrid

Packet filtering + Application Gateway

•

대부분 상용 Firawall 채택 방식

•

내부의 보안 정책, Application 등에 맞춰서 선택적인 보안 설정 가능

•

구축 비용 증대

◦

고가의 장비

◦

네트워크 구축 컨설팅 필요

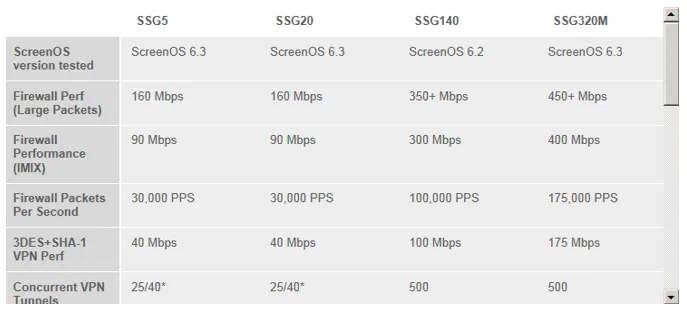

bps(bit per second) : 초당 비트수

PPS(Packet per second) : 초당 패킷수

Appliance : 방화벽 기구